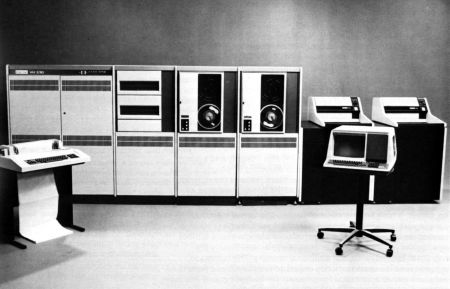

В кінці 70-х - початку 80-х рр. комп'ютерні технології вдосконалилися настільки, що стало можливим поява персональних комп'ютерів або ПК, які змогли затишно влаштуватися в будинках і офісах. І це зробило величезний вплив на суспільство

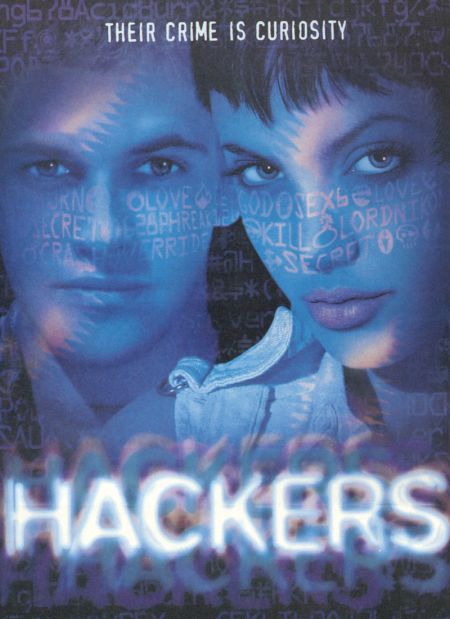

Зі збільшенням числа користувачів персональних комп'ютерів, в суспільстві з'явилася досить загадкова і своєрідна група: хакери. Термін "хакери", популяризований в 1983 році журналом "Newsweek", описує користувачів, які вважають за краще проникати в "нутрощі" комп'ютера, а не просто користуватися ним. Таких людей відрізняє пустощі і допитливий розум, індивідуальність і кмітливість, а також пристрасть до комп'ютерів і мереж. Але, крім того, хакери - це кошмар для мережевих адміністраторів, служб безпеки і навіть для ФБР.

Деякі хакери залишили свій слід в історії комп'ютерів, ставши кумирами для цілого класу нових користувачів. Давайте заглянемо в історію і подивимося на цих "комп'ютерних богів", які виявилися здатними зламати будь-який захист і навіть кинути виклик сильним світу цього.

Адріан Ламо, Кевін Митник і Кевін Поулсен

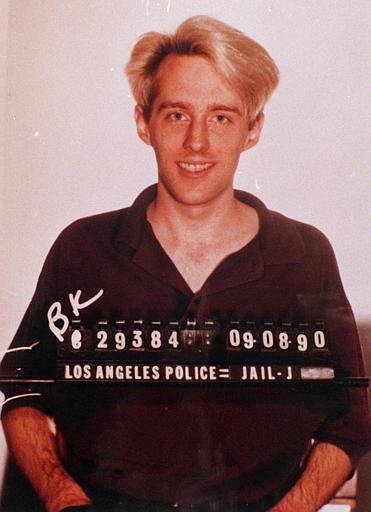

Кевін Митник (Kevin Mitnick)

Кевін Поулсен (Kevin Poulsen)

Адріан Ламо (Adrian Lamo)

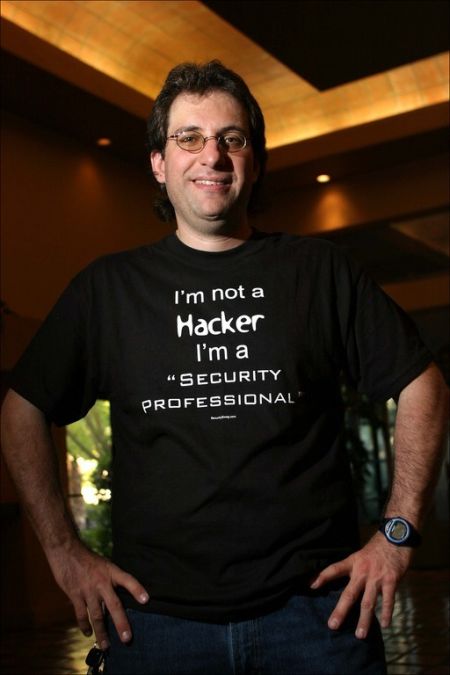

Адріан Ламо, безумовно, звів з розуму найбільша кількість мережевих адміністраторів. Від його діяльності постраждали такі великі корпорації, як Microsoft, New York Times, AOL, Sun Microsystems, Yahoo. MacDonald's і Cingular. Йому приписують всі види атак і порушень захисту корпоративних систем безпеки. Ламо обходив захисні системи з вражаючою простотою. Так, під час ефіру нічних новин телекомпанії NBC журналіст запропонував Адріану довести свій талант прямо перед об'єктивом камери, і тоді хакер менш ніж за п'ять хвилин проник у внутрішню мережу самої телекомпанії. В даний час Ламо є фахівцем з безпеки і насолоджується повною свободою пересування після того, як багато років був під наглядом влади США.

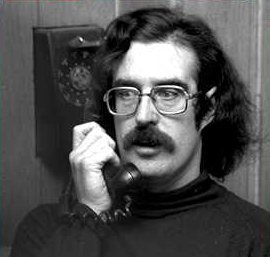

Джон Дрейпер (John Draper)

Фрікінг, перший рух

Ще до спроб злому комп'ютерів військово-морського флоту США, "схиблені" на комп'ютерах винаходили свої власні методи, шокуючі людей і приносять винахідникам популярність. Як було сказано вище, Джон Дрейпер був одним з перших хакерів і прославився, завдяки дитячій іграшці.

Підбурювач нового руху

Blue Box, Фрікінг - в маси

"Блакитні коробки" для безкоштовних дзвінків. в 70-ті роки!

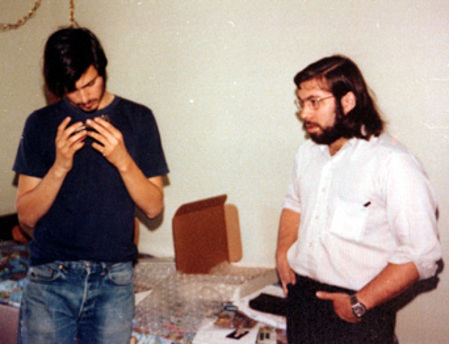

Blue Box Джобса і Возняка.

Пристрої Blue Box були більш складними, ніж свисток Джона Дрейпера. Вони могли імітувати всі тональні частоти, використовувані операторами. Найвідоміша історія, пов'язана з Blue Box, оповідає про те, як Возняк за допомогою "блакитний коробки" зателефонував до Ватикану, представившись Генрі Кіссінджером (Henry Kissinger). Нібито, він хотів поговорити з Папою римським і сповідатися.

Абоненти незабаром почали скаржитися, списуючи це на помилки та розіграші операторів. Кевін Митник, зрозуміло, відповідав на дзвінки сам, іноді при цьому отмачівая безтактні жарти.

Митник сіє паніку

Кевін Митник атакує Пентагон

Найбільший успіх прийшов до Кевін Митник в 1983 році, коли він зробив справді вражаюче діяння. У той час він був студентом Південнокаліфорнійського університету. Використовуючи один з університетських комп'ютерів, можливо, TRS-80 з 1,77-МГц процесором Zilog, Митник проник в глобальну мережу ARPANet, що є попередницею Internet, яка в той час була призначена для військових цілей і об'єднувала великі корпорації та університети.

Ранні тріумфи Митника

Проникнувши в цю мережу, Митник дістався до самих захищених комп'ютерів того часу, до комп'ютерів Пентагону. Він отримав доступ до всіх файлів Міністерства оборони США. У той час не було ніяких слідів крадіжки інформації або псування: Митник діяв просто з цікавості і перевіряв свої здібності.

Поява зашифрованою зв'язку

У 1987 році Митник залишив свою незаконну діяльність. Кевін перебував на випробувальному терміні, відповідно до останнього вироком суду, тому він не міг дозволити собі будь-яких правопорушень. Однак незабаром Митник знову був замішаний в темних справах.

Одного вечора разом зі своїм другом Ленні ДіСікко (Lenny DiCicco) Митник вторгся у внутрішню мережу дослідної лабораторії американської комп'ютерної компанії Digital Equipment Corporation (DEC). Для Митника зробити це було нескладно, так як ДіСікко був співробітником даної лабораторії і одночасно був співучасником злому. EasyNet - внутрішня мережа DEC - не витримала хакерської атаки, і незабаром спільники отримали доступ до всієї системи.

Атака, здійснена за допомогою спільника

Як і у випадку з попередніми атаками, вторгнення в лабораторію було швидко виявлено, але на цей раз Митник це передбачав і підготувався. Він зашифрував джерело викликів, зробивши марними всі спроби вистежити його. І на цей раз Митник зламав систему не з простої цікавості або для перевірки своїх здібностей: у нього було інша мета. Хакер хотів заволодіти вихідним кодом операційної системи VMS, розробленої компанією DEC для комп'ютерів VAX.

Митник вжив всіх заходів обережності, але не врахував одного - свого власного друга. Кевін любив гри та розіграші, тому якось раз він подзвонив роботодавцю свого друга Ленні ДіСікко, перетворившись представником державної влади. Він сказав, ніби у одного з його співробітників (ДіСікко) проблеми з податками. ДіСікко не оцінили такий жарт і вирішив помститися по-своєму.

ДіСікко зрадив Митника, повідомивши свого роботодавця про вторгнення Митника в мережу компанії. Потім він зв'язався з ФБР і сказав, що може здати хакера, який регулярно проникав в мережу лабораторії. Під час зустрічі Митника з ДіСікко хакер потрапив в пастку, розставлену його власним другом, який прийшов у супроводі двох агентів ФБР. Митник був заарештований.

Судова справа тривало недовго: компанія DEC звинуватила хакера в крадіжці інформації та запросила за завдані збитки понад $ 200 000. Митника засудили до одного року тюремного ув'язнення, крім того, він повинен був відвідувати шестимісячні курси для лікування від комп'ютерної залежності.

Створення першого "хробака"

Хакери свого часу не тільки вторгалися в мережі, вони також внесли свій внесок у створення перших "черв'яків", які розповсюджуються через Інтернет. Концепція "хробака" дещо відрізняється від класичного хакерства, проте "черв'яки" діють за тим же принципом, але замість того щоб влазити в мережу самому, хакер відправляє маленьку програму, запрограмовану на виконання певних завдань. За таким принципом Роберт Таппан Морріс (Robert Tappan Morris), який зараз є штатним професором в Массачусетському технологічному інституті (МТІ) в лабораторії комп'ютерних наук і штучного інтелекту, створив першого "інтернет-хробака".

І знову ж таки, до створення "хробака" Морріса спонукало цікавість. За його словами, основною метою його програми було оцінити справжні розміри мережі Інтернет, тобто визначити кількість підключених до неї комп'ютерів. У той час до Інтернету було підключено не так багато машин, але всупереч розрахункам Морріса, його "хробак" заподіяв набагато більше шкоди, ніж очікувалося.

Більш небезпечний "черв'як", ніж спочатку передбачалося

"Черв'як" Морріса, відправлений з комп'ютерів МТІ, був запрограмований на те, щоб перевірити комп'ютер і скопіювати себе в систему, якщо машина ще не була інфікована. Проблеми почалися, коли Морісу прийшла в голову думка, що деякі системні адміністратори можуть придумати прийом з підробленими копіями, щоб обдурити "хробака" і змусити його думати, що комп'ютер вже заражений. Тоді він модифікував код програми, щоб "хробак" залишав свої копії кожен раз, незалежно від того, чи інфікована комп'ютер чи ні.

"Черв'як" Морріса поширився, як пожежа, заразивши кілька тисяч комп'ютерів всього за кілька годин. Приблизно підрахували, що відновлення кожної інфікованої системи буде коштувати від $ 200 до $ 53 000, в залежності від комп'ютера. Щоб зупинити "хробака", були мобілізовані різні команди програмістів, для нейтралізації атаки знадобилося кілька днів.

Роберт Таппан Морріс був визнаний винним в комп'ютерному шахрайстві і був засуджений до трьох років умовно, 400 годин громадських робіт і $ 10 050 штрафу.

Гра з ФБР і 17 місяців переслідування

Поулсен дражнить ФБР

Найбільше віртуальне злочин

Люди займаються хакерством не тільки з цікавості і азарту, іноді в справу замішані гроші. Найяскравіший приклад - пограбування банку з метою отримання грошей, іноді вдавалося вкрасти мільйони. Так, Володимир Левін (Vladimir Levin) завоював погану славу тим, що вкрав кілька мільйонів доларів за дивних обставин.

Вкрадено 10 мільйонів доларів

Піймання Митника: битва між хакерами

Митник атакує суперника

16 років, а вторгся в НАСА (NASA)

За заявою НАСА, вартість вкраденого Джеймсом ПО оцінюється в 1,7 мільйона доларів. Після виявлення злому НАСА довелося відключити систему для перевірки та приведення її у робочий стан, що обійшлося в $ 41 000. Спіймали молодого хакера швидко, так як НАСА зробило все, щоб його зупинити.

Однак молодий вік Джеймса допоміг йому уникнути в'язниці. За оцінками адвокатів, будь злочинець повнолітнім, за крадіжку суперсекретних документів йому загрожувало б, як мінімум, десять років тюремного ув'язнення. У свою чергу Джонатан Джеймс висловився з цього приводу так: "Сам програмний код - лажа. Він не коштує 1,7 мільйона доларів, як кажуть".

Він хотів дізнатися більше про НЛО

Атмосфера таємності, яка огорнула Зону 51 (Area 51) і історію про прибульців з Розвелла, породила незліченні чутки, що стосуються діяльності Міністерства оборони США, і голослівні твердження про те, ніби військові ховають всякі сліди позаземних форм життя. Для кого-то це фантазія, а для кого-то і серйозна справа - навколо цього, як і раніше бушують суперечки. 39-річний шотландець вирішив сам знайти відповіді на всі питання. Як? Просто втілившись у комп'ютери військових.

Цікавість веде до в'язниці

Напад на "New York Times"

Вторгнення в "серце" газети

DVD Jon - хакер проти DRM

Сім років боротьби хакерів проти DRM

Програма QTFairUse могла отримати доступ до вихідних даних у файлі, купленому в магазині iTunes, і витягти їх, обходячи метод захисту інформації. Перші тести були непереконливі, тому що отримані файли читалися не на всіх плеєрах. Проте, DVD Jon удосконалив свою програму, яка стала кошмаром для бізнесу компанії Apple.

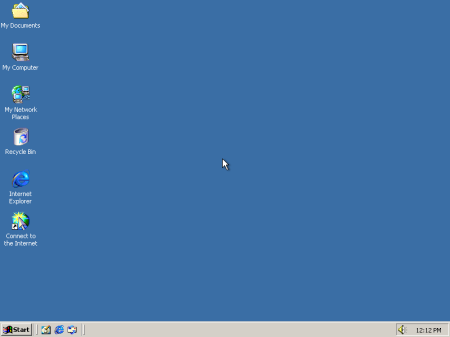

Крадіжка вихідного коду Windows

Вихідний код Windows в Wild

Дані були вкрадені прямо з мережі Microsoft. Невідомий хакер увійшов у внутрішню мережу компанії, зламавши пароль одного з комп'ютерів. Вихідний код швидко поширився по Інтернету, особливо по P2P-мереж. На щастя, не дивлячись на те, що всі побоювалися гіршого, наслідки цієї грандіозної крадіжки виявилися досить м'якими.

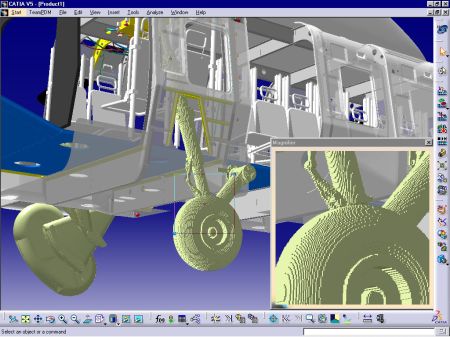

Крадіжка у Dassault на 245 млн. Доларів

Вторгнення з важкими наслідками

Зламавши один з серверів Dassault, хакер під кодовим ім'ям ASTRA зміг отримати доступ до всієї мережі компанії. Після цього йому було не важко вкрасти кілька документів, а також професійні програмні засоби моделювання. Будучи дуже обережним, злочинець, перш ніж вийти з мережі, стер всі сліди свого перебування.

Отримавши програмне забезпечення, ASTRA почав продавати його через Інтернет за допомогою свого спільника, ніж, за оцінками Dassault, завдав компанії збитків більш 300 мільйонів доларів. Хакер був арештований у власному будинку в Афінах. Поліція конфіскувала у нього 16 CD- і DVD-дисків, а також його жорсткий диск. Особистість спільника хакера так і не була встановлена, відомо лише, що проживає він в Сполученому Королівстві.

Хакерство виникло в 70-і рр. минулого століття, але деякі з численних угруповань, сформованих навколо цього руху, існують і до цього дня.

Все більше і більше людей отримують можливість користуватися Інтернетом, а хакерів і так званих "script kiddies" (комп'ютерних хуліганів-підлітків) зараз більше, ніж будь-коли. Однак ми не спостерігаємо бурхливого зростання великомасштабних атак проти комп'ютерних систем, відповідали гідності збільшення числа хакерів. Рух пішло трохи по іншому напрямку, в порівнянні з періодом розквіту хакерства.

Деякі атаки як і раніше викликають фурор, і системним адміністраторам доводиться за це розплачуватися. Кевін Митник і Джон Дрейпер, які увійшли в історію, вже заспокоїлися і розсудливими, а нинішні фахівці з безпеки комп'ютерних систем стикаються з менш небезпечною, але набагато більш масовою загрозою.