Сьогодні починається серія статей про настройку маршрутизації на обладнанні Cisco. Раніше на моєму сайті вже розглядалося поняття маршрутизації в загальному вигляді (без прив'язки до конкретного устаткування). Якщо ви не розумієте сенс таких слів як «метрика», «таблиця маршрутизації», «протоколи динамічний маршрутизації», то настійно раджу почитати вступну статтю.

Перейдемо до налаштування схеми.

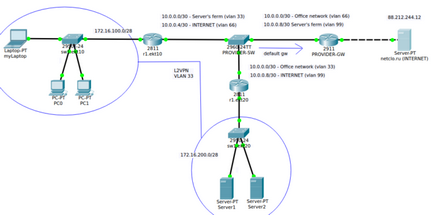

Є дві фізично розділених підмережі - мережа для офісу (172.16.100.0/28) і для серверної ферми (172.16.200.0/28). Також є умовний провайдер, який надає послугу L2VPN між цими подсетями. Іншими словами, провайдер дає VLAN 33 для з'єднання двох розділених мереж. Відповідно перша задача полягає в тому, щоб забезпечити зв'язність між офісом і серверної фермою. Для того, щоб забезпечити зв'язність необхідно налаштувати статичні маршрути між r1.ekt10 і r1.ekt20. Статичний маршрут повинен бути налаштований в обидві сторони.

Конфігурація для r1.ekt10:

Команда ip route 172.16.200.0 255.255.255.0 10.0.0.2 означає, що всі пакети в підмережа 172.16.200.0/24 необхідно пересилати на шлюз 10.0.0.2 (r1.ekt20).

Конфігурація для r1.ekt20:

Для тих, хто захоче зібрати цю схему в Packet Tracer я додатково покажу настройку провайдерського свіча і маршрутизатора.

Конфігурація для PROVIDER-SW:

Зазначу, що дана конфігурація комутатора не має нічого спільного з реальною конфігурацією L2VPN. Ми тільки моделюємо послугу, представляючи весь канал у вигляді одного комутатора, що пропускає 33 VLAN.

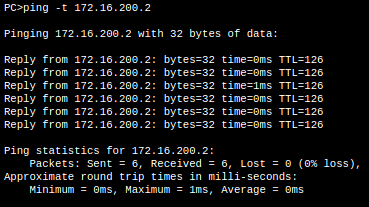

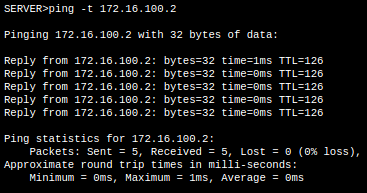

Перевіряємо зв'язність між Офісу і Серверної ферми. Запускаємо пінг з компа (172.16.100.2), що знаходиться в Офісі, до сервера (172.16.200.2):

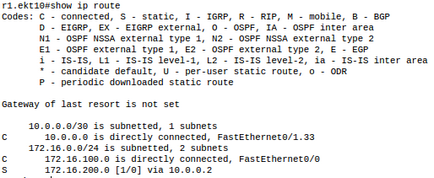

Можливості підключення між двома підмережами налаштована. Покажу ще таблицю маршрутизації на r1.ekt10:

Викликається таблиця маршрутизації командою show ip route. У таблиці є три записи: дві з них зі статусом C (Connected - підключення безпосередньо), одна - зі статусом S (Static - статичний маршрут). Безпосередньо підключена підмережа PtP (Point to Point, точка - точка) - яка забезпечує зв'язність між r1.ekt10 і r2.ekt20. Підмережа PtP знаходиться на сабінтерфейсе fa0 / 1.33. Також безпосередньо підключена підмережа Офісу, що знаходиться на інтерфейсі fa0 / 0. Статичний маршрут ми задали вручну командою ip route 172.16.200.0 255.255.255.0 10.0.0.2. Коли маршрутизатор отримує пакет в підмережа 172.16.200.0/28, він дивиться в свою таблицю маршрутизації і розуміє, що дана підмережа знаходиться за хопом (маршрутизатором) 10.0.0.2 (r1.ekt20). Далі він дивиться де знаходиться цей хоп. А знаходиться він на сабінтерфейсе fa0 / 1.33. Посилаючи пакет на даний сабінтерфейс, маршрутизатор додає тег VLAN = 33 (так як раніше ми замовили у провайдера послугу L2VPN, який нам видав VLAN = 33). Пакет йде до маршрутизатора r1.ekt20, який в свою чергу шле його серверу 172.16.200.2.

Розглянемо другу ситуацію. Крім послуги L2VPN провайдер надає також доступ в Інтернет. Як Інтернету я вирішив умовно використовувати Web-server свого сайту netclo.ru з Ip-шником, виданими хостинг-провайдером. Принцип налаштування буде такий-же, але ми в цей раз зіткнемося з таким поняттям як шлюз за замовчуванням (Default gateway).

Шлюз за замовчуванням - це маршрутизатор, на який відправляється пакет в тому випадку, якщо маршрут до мережі призначення пакета не відомий (не заданий явно в таблиці маршрутизації). Простіше кажучи, якщо рутер не знає куди слати пакет - він шле його на шлюз за замовчуванням.

Конфігурація для r1.ekt10:

Конфігурація для r1.ekt20:

Конфігурація для PROVIDER-SW

Конфігурація для PROVIDER-GW:

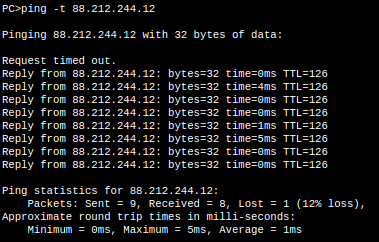

Перевіримо Інтернет. З комп'ютера в Офісі пінгуем наш умовний веб-сервер.

Пінг йде, значить дефолтні маршрути налаштовані правильно.