Сьогодні в проектах розгортання хмар і центрів обробки даних (ЦОД) на перше місце ставиться інформаційна безпека, і розвиток систем забезпечення безпеки архітектур йде в ногу з появою в цифровому світі нових загроз. Для відображення сучасних витончених атак адміністратору мережі потрібні найрізноманітніші засоби, одне з яких - сегментування мережі.

Так що, якщо загальна концепція сегментації все ще актуальна, то вимоги сучасних додатків та інформаційної безпеки диктують необхідність застосування більш тонких методів, здатних забезпечити більшу безпеку, будучи при цьому простіше в експлуатації.

З огляду на вищевикладене, Cisco розробила принцип микросегментации, цілі якого в загальних рисах можна визначити наступним чином:

- програмне визначення якомога більше дрібних сегментів для підвищення гнучкості (наприклад, для обмеження горизонтального поширення загрози або приміщення в карантин скомпрометованої кінцевої точки великої системи);

- програмна автоматизація управління сегментами і політиками на всьому протязі життєвого циклу програм (від запуску до зняття з експлуатації);

- впровадження моделі нульового довіри (Zero-Trust) для гетерогенних завдань з метою поліпшення інформаційної безпеки і масштабування.

В Cisco ACI збереглося поняття традиційного сегмента, який тепер називається мостовим доменом (Bridge Domain, BD), при цьому таким доменів як і раніше можуть призначатися IP-підмережі. Це дає можливість при необхідності зберігати будь-які діючі експлуатаційні моделі, дозволяючи створювати домени BD з однією групою EPG, яка концептуально відображається на традиційну VLAN.

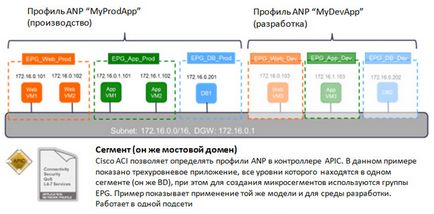

В архітектурі ACI ця модель отримала свій подальший розвиток. Одному домену BD можуть належати кілька груп EPG, які конфігуруються програмно (як і все всередині архітектури ACI) за допомогою відкритих інтерфейсів прикладного програмування API, що надаються контролером Cisco Application Policy Infrastructure Controller (APIC). У двох словах, групи EPG в архітектурі ACI - це мікросегменти домену BD. Суть вищевикладеного ілюстрована нижче.

Групи кінцевих точок EPG як мікросегменти

Зв'язок між окремими групами EPG дозволяється тільки на рівні політик, які визначаються із застосуванням контрактної моделі, яка працює з білими і чорними списками. Відповідні групи EPG і контракти складають частину мережевого профілю додатки (Application Network Profile, ANP), який представляє собою програмну структуру, визначальну вимоги програми.

Групи EPG, певні в рамках ANP, інваріантні по відношенню до Гіпервізор і функціонують у фізичному й віртуальному конфігураціях. Наприклад, в vCenter вони визначаються відповідними PortGroups, в Hyper-V - це VMnetworks і т.д. У чисто апаратних серверах (bare metal servers) EPG відображаються на фізичні порти, що з'єднують їх з фабрикою.

Мікросегментація знаходить собі й інше застосування, що виходить за рамки наведених вище прикладів. Наприклад, пристрої зберігання таких вендорів, як NetApp і ін. Які підключаються до фабрики як чисто апаратні вузли, представляють собою віртуальні сервери в межах файлери. Для таких апаратних вузлів необхідні мікросегменти IP / DNS і політики взаємодії між цими мікросегменти, реалізовані в архітектурі Cisco ACI.

Наприклад, уявімо собі, що в профілі ANP вказана необхідність перенаправляти копію трафіку на систему IDS. У той момент, коли IDS визначить, що хост скомпрометований, можна, використовуючи IP або атрибут ВМ, помістити оконечную точку в окремий мікросегмент, якому дозволено доступ тільки до систем відновлення.

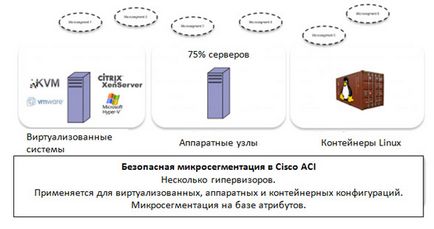

Управління мікросегменти в гетерогенних конфігураціях

Замовникам, які працюють тільки з vSphere, які не мають чисто апаратних додатків і не розглядає в перспективі застосування декількох гіпервізора, цілком буде досить микросегментации на базі VMware NSX.

Тим же, хто в перспективі передбачає комплексну конфігурацію з безліччю гіпервізора і однаковим застосуванням політик в гетерогенному середовищі, більше підійде інфраструктура Cisco ACI. Особливо яскраво Cisco ACI проявляє себе, кардинально спрощуючи управління, там, де мікросегменти охоплюють апаратні вузли, ВМ на різних Гіпервізор і Linux-контейнери.

Cisco ACI пропонує комплексну, інваріантну до Гіпервізор модель, що забезпечує однакове застосування по всій фабриці прикладних політик для мікросегменти, які можуть створюватися на базі атрибутів IP, FQDN або VM.

- інваріантна до Гіпервізор мікросегментація в Cisco ACI досягається шляхом вирішення різних Гіпервізор відображати свої мікросегментние структури на групи EPG. Той же принцип зберігається відносно контейнерів і апаратних вузлів.

- Після завершення класифікації політики застосовуються одноманітно до мікросегементним групам EPG, незалежно від вихідної ВМ, типу ВМ, апаратного вузла і т.п. Політики можуть виявитися неоціненним засобом визначення і масштабування структур інформаційної безпеки.

- Для віртуальних кінцевих точок в одному хості політика може бути реалізована безпосередньо на рівні гипервизора. Це досягається застосуванням відкритого протоколу OpFlex для прямого завантаження політик в Microsoft Hyper-V, KVM з Open vSwitch і в vSphere з Application Virtual Switch (AVS).

Доступність микросегментации в Cisco ACI

Про компанію Cisco

Cisco, світовий лідер в області інформаційних технологій, допомагає компаніям використовувати можливості майбутнього і власним прикладом доводить, що, підключаючи непідключеному, можна досягти вражаючих результатів.

Cisco, логотип Cisco, Cisco Systems і логотип Cisco Systems є зареєстрованими торговими знаками Cisco Systems, Inc. в СШ # 1040; і деяких інших країнах. Всі інші торгові знаки, згадані в цьому документі, є власністю відповідних власників.

Додаткова інформація:

Додаткову інформацію радий надати

# 1040; лександр Палладін, глава прес-служби Cisco в Росії / СНД

тел. (985) 226-3950