Ми почали серію статей про найбільш відомих типах кібератак, які впливають на IT-інфраструктуру організацій з детального опису атак відмови в обслуговуванні. Цього разу ми розглянемо атаку, здійснювану за допомогою спуфинга пакетів, яка є однією з улюблених атак хакерів і широко використовується для експлуатації вразливостей мереж. Також ми розглянемо обставини, при яких ця атака може торкнутися Linux-системи і обговоримо способи її стримування.

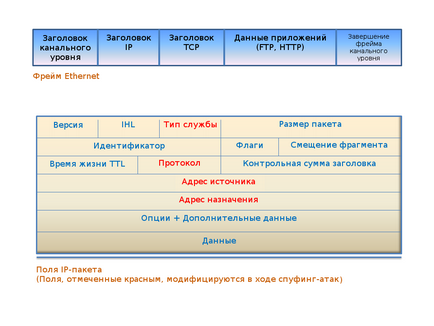

Спуфінга за визначенням є містифікацією або обманом кого-небудь (слово походить від англійського слова "spoof", в перекладі означає містифікація - прім.пер.). Для розуміння механізму здійснення атаки за допомогою спуфинга пакетів, нам необхідно досліджувати в подробицях структуру IP-пакета. Багато кібератаки ґрунтуються на дефектах, допущених при проектуванні фундаментальних механізмів функціонування мереж і спуфинг не є винятком. Розгляньте малюнок 1.

Малюнок 1: Структура Ethernet-фрейми і IP-пакета

Як ми згадували в попередній статті. з'єднання в TCP / IP встановлюється за допомогою трьохетапного рукостискання (SYN, SYN-ACK, ACK). Це рукостискання служить для встановлення з'єднання між двома мережевими картами, які потім використовують послідовності пакетів і підтвердження про доставку пакетів для відправки або отримання даних. Цей процес обміну даними зазвичай закінчується рукостисканням FIN / FIN-ACK.

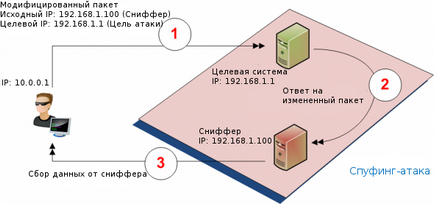

Малюнок 2: Атака за допомогою спуфинга пакетів

Як приклад збору інформації можна навести ситуацію, коли зломщик відправляє пакет з підміненими даними для того, щоб дізнатися, чи працює Web-сервер на атакується системі. Як тільки інформація про використовуваних службами портах витягується за допомогою сніффер, наступна серія пакетів з підміненими даними відправляється атакується системі для встановлення сесії telnet і отримання заголовків від Web-сервера, звідки може бути отримана інформація про використовувану операційну систему, тип Web-сервера і системах безпеки , використовуваних на атакується системі.

Слід знати, що для зломщиків немає необхідності в постійному доступі до вузла з встановленим сніффером; фактично використання потужних програм для дослідження пакетів може допомогти атакуючому у використанні тільки свого комп'ютера для відправки пакетів з підміненими даними, зборі даних на цьому ж комп'ютері і зберігати при цьому невидимість для атакується системи.

Досвідчені зломщики можуть використовувати спуфинг пакетів також і для отримання інформації про стан брандмауера. Як ми знаємо, міжмережевий екран здійснює постійний процес фільтрації пакетів на підставі змінних правил, що в кінцевому підсумку зводиться до вирішення: які пакети повинні бути пропущені, а які - відкинуті. Коли один вузол з'єднується з іншим вузлом, захищеним фаєрволом, перший вузол спочатку проводить TCP-рукостискання з фаєрволом.

Якщо з'єднання дозволяється правилами, міжмережевий екран самостійно встановлює інше з'єднання з віддаленим вузлом і обмін даними між вузлами відбувається за участю брандмауера як проміжна ланка. Також, коли віддалений вузол намагається відправити підтвердження про прийом даних вузлу, який ініціював з'єднання, міжмережевий екран повинен перехопити його і перевірити, чи очікує вузол це підтвердження, а якщо не очікує - відкинути пакет. Все це відноситься до сучасних міжмережевих екранів, але не відноситься до застарілих недорогим міжмережевих екранів, більшість з яких пропускають ACK-пакети, надаючи можливості для атак за допомогою спуфинга.

Типи атак із застосуванням спуфинга пакетів

Знаючи основи здійснення спуфинга пакетів, давайте докладніше розглянемо методи здійснення атак. На технічному рівні існують два типи спуфинга "сліпий" спуфинг ( "blind" spofing) і "неслепой" спуфинг ( "non-blind" spoofing). Як ми обговорили раніше, порядкові номери пакетів і номера підтверджень лежать в основі передачі даних, тому їх підміна є важливою вимогою при здійсненні атак.

При атаці, заснованої на сліпому Спуфінга, атакуючий відправляє безліч пакетів цільової системі для встановлення порядкових номерів пакетів і номерів підтверджень. Як тільки номери встановлені, атакуючому не складає труднощів підготувати новий набір змінених пакетів для збору даних, що передаються. У разі атаки, заснованої на неслепом Спуфінга, атакуючий повинен знаходитися в одній підмережі з цільовою системою для того, щоб без зайвих складнощів дізнатися порядкові номери пакетів і номера підтверджень. Як тільки ці номери встановлені, атакуючий може розірвати існуючий обліковий запис цільової системи з іншим вузлом і перевстановити його за допомогою підміни порядкових номерів пакетів на своєму вузлі.

Розширеною версією цієї атаки є атака перехоплення за участю людини (man-in-the-middle), при якій перехоплюються дані всієї сесії для їх розшифровки і викрадення.

Тепер давайте розглянемо питання про те, як базові поняття, які стосуються Спуфінга пакетів, застосовуються зломщиками для втручання в роботу мережевих служб, що працюють по протоколу TCP.

Підміна портів (IP port spoofing)

Ця досить серйозна атака, так як зловмисник може знаходитися за межами мережі і при цьому мати доступ до внутрішнього трафіку.

Підміна записів ARP (ARP spoofing)

Підміна записів DNS (DNS spoofing)

Наслідки цієї атаки можуть бути дуже плачевними, наприклад, може бути замінена головна сторінка сайту або викрадені повідомлення електронної пошти.

Атаки на Email- і Web-служби (Email and Web spoofing)

Захист систем, заснованих на вільному програмному забезпеченні

Хоча атаку, засновану на Спуфінга пакетів досить складно стримувати, існує ряд превентивних заходів, які адміністратори мереж повинні застосувати в рамках своєї інфраструктури. Так як атаки, засновані на Спуфінга пакетів, починають свою роботу на рівні 2 OSI, реальний захист від них може бути реалізована в критичних компонентах мережі, таких, як маршрутизатори, міжмережеві екрани, свитчи та інших.

Розгортання сучасного брандмауера і активізація його можливостей для боротьби зі Спуфінга пакетів може бути першим рівнем захисту. Як щоденної роботи адміністратор повинен досліджувати за допомогою сценарію системні журнали міжмережевих екранів, маршрутизаторів і світчей в пошуках безлічі дублікатів ACK-пакетів.

висновок

Атаки на основі спуфинга пакетів є атаками, які складно нейтралізувати. Вони можуть привести до серйозних втрат даних, при цьому існують шляхи визначення і протидії цим атакам. Налаштування міжмережевих екранів, світчей і маршрутизаторів є важливим кроком для захисту мереж від атак на основі спуфинга і системні адміністратори повинні знати про це.

Компанії, що працюють з фінансами є найбільш частими жертвами атак такого типу і їх команди управління IT-інфраструктурою повинні вживати необхідних заходів для запобігання фінансових втрат і недопущення заподіяння шкоди їх репутації. Установка систем виявлення проникнення без сумніву допомагає в контролі безпеки мережевий IT-інфраструктури.