Привіт всім! Можна багато і абстрактно міркувати про переваги розвитку всесвітньої павутини. Але ось про питання безпеки більшість користувачів чомусь не замислюються.

Так, розвиток операційних систем передбачає установку розробниками і більш досконалих методів захисту. Але, як правило, вони не задіяні насправді, враховуючи той факт, що більшість користувачів вважає за краще «роботу з коробки» - тобто на свіжовстановленому системі без будь-яких додаткових налаштувань.

А вже питаннями безпеки, як показали останні опитування користувачів, спантеличується і зовсім мала кількість.

В межах однієї статті досить важко визначити перспективи й розглянути всі методи захисту. Але ось на темі хоча б мінімальної фільтрації трафіку, а також як поставити захист на вай фай роутер. варто і необхідно зупинитися докладніше.

Що таке система фільтрації мережевого трафіку і навіщо вона потрібна?

Фільтрація трафіку передбачає (і реалізує) організацію від різного виду web-загроз - починаючи від простого «промацування» системи до атак, організованих з метою викрадення інформації.

Здавалося б - що можна викрасти з домашньої станції? Так ті ж дані банківських карт оплати, адже все більша кількість користувачів робить покупки в мережі, не замислюючись про те, що дані, введені під час здійснення транзакції залишаються в системі. А досвідченому зломщикові, проникнувши в систему не складе великих труднощів «злити» їх і використовувати на свій розсуд. А ще є конфіденційне листування, фотографії і т. Д.

Наявність системи фільтрації трафіку забезпечить:

- захист від ddos-атак, спуфинга, «нульового дня», прихованої установки шпигунських програм і т.п

- виявлення і захист від стеження за активністю користувача

- захист від відвідування заражених сайтів

- блокування відвідування небажаних сайтів або посилань на них

- захист від проникнення ззовні

Якщо порівняти сторінки сайтів, розроблені, скажімо, навіть 3-5 років тому і зараз, то ми побачимо, що кількість коду збільшилася і, причому, вельми значно. Так, розширення і ускладнення сторінок необхідно, особливо в світлі того, що сторінки стали динамічними, орієнтованими на роботу з різними, в тому числі і мобільними пристроями, а також надають велику кількість онлайн-сервісів.

Саме наявність масивного коду дозволяє зловмисникові непомітно розмістити всього кілька рядків (в простих випадках) для атаки, причому робота цього коду може залишитися непомітною.

Отже, як видно з усього вищесказаного - фільтрація трафіку необхідна. Пропускаючи безпечне вміст, фільтр відсікає всі (або майже всі) зовнішні загрози.

Організація фільтрації трафіку

Є кілька способів організувати фільтрацію інтернет трафіку на домашній станції.

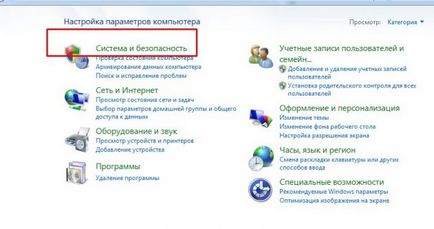

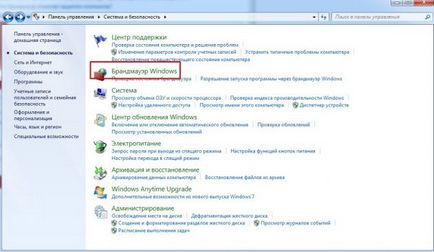

Перший і найпростіший - використовуючи софт, що надається самою операційною системою.

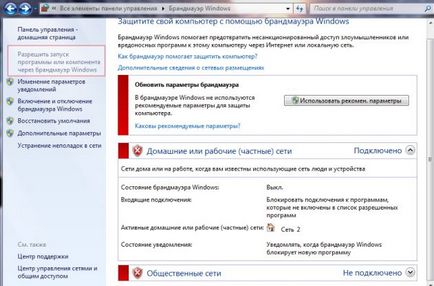

На етапі установки цієї операційної системи користувачеві пропонується включити захист, яку більшість установників ігнорують. Саме вбудований брандмауер Windows дозволяє забезпечити майже повний захист трафіку від зовнішніх загроз.

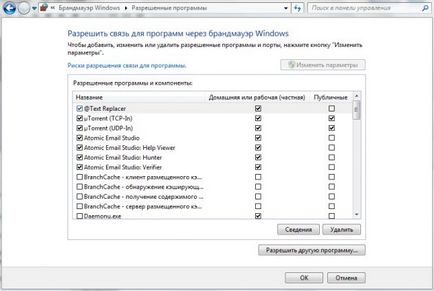

Для включення і налаштування фільтрації ip трафіку необхідно перейти в сам додаток в панелі управління і вибрати пункт «Включення і відключення брандмауера Windows».

Про те, як створювати правила за допомогою командного рядка - тема окремої розмови. Тут же розглянемо мінімально необхідну настройку, що дозволяє забезпечити мінімальний, але дієвий рівень безпеки.

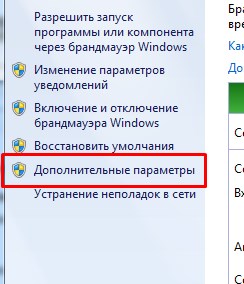

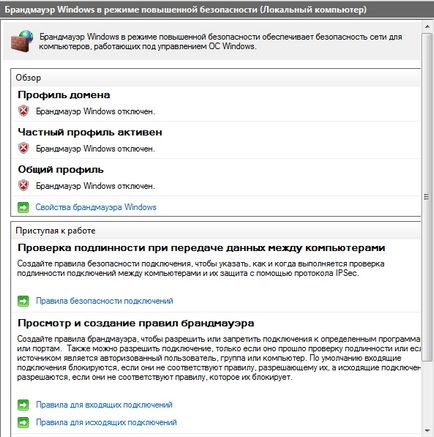

Якщо перейти на вкладку додаткових налаштувань, то можна додатково налаштувати правила підключення, створити свої правила і включити перевірку автентичності.

У більшості випадків такого налаштування досить.

Користувачам Nix * і BSD * систем

Сказане нижче буде корисно не тільки користувачем відкритих ОС, але і тим, хто хоче більш детально розібратися в тому як, власне, відбувається організація фільтрації мережевого трафіку.

Всі відкриті ОС мають в своєму складі netfilter, правила фільтрації мережевого трафіку якого виконується або в командному рядку, або правкою конфігураційних файлів.

Що ж можна реалізувати за допомогою цього додатка?

Як видно, можливостей у користувача Nix * систем більше і пов'язано це саме з відкритістю самого netfilter, а також повного контролю над конфігураційним файлом.

Основний утилітою, яка використовується для управління фільтром є iptables і саме на її прикладі і розглянемо настройку.

За замовчуванням, правила фільтрації при першому запуску відсутні. Приклади з найпростішими настройками (приблизно відповідними політиці безпеки Windows) є в додаткових файлах з розширенням, як правило. example, simple і т. д.

Найпростіший приклад фільтрації трафіку:

-A INPUT -m conntrack -ctstate RELATED, ESTABLISHED -j ACCEPT

Дозволяє вхідний трафік для вже встановленого з'єднання, але при цьому може паралельно пройти і «лівий» трафік. Для того, щоб його відсікти необхідно додати:

sudo iptables -A INPUT -m conntrack -ctstate INVALID -j DROP

Таким чином створено перше і друге правила фільтрації трафіку. Повний опис можна подивитися в інструкції по налаштуванню iptables або подібного софта.

Налаштування фільтрації в роутері

Практично всі роутери мають подібну, розглянутої вище, настройку брандмауера. Плюсом є можливість прописати правила не в конфігураційних файлах, а використовуючи web-інтерфейс.

Для того, щоб поставити захист на роутер. необхідно знайти вкладку «Файервол» і активувати його включення. Після чого можна зайнятися більш тонким налаштуванням, наприклад, відкривши або закривши певні порти.

Так для серфінгу необхідно залишити відкритим 80 порт, для SSL з'єднання - 443.

Нижче представлений список найбільш затребуваних в повсякденній роботі портів:

80-83, 443 - браузери

587, 554 - socks

Варто відзначити, що багато програм використовують нестандартні порти, тому їх відкриття необхідно контролювати вручну.

І на закінчення список портів, які можна закрити:

135-139 - net bios

113, 5000, 5554, 9996, 18350 - найбільш часто яких атакували.

Після налаштувань брандмауера в Windows скріншот відключеного брандмауера - трохи нерозумно. Що стосується закриття портів - правильно закривати всередину все взагалі, так як система користувача за замовчуванням не містить на собі служб, до яких хтось повинен підключатися ззовні. У загальному списку винятком є торрент-клієнт, у кого він встановлений.

А ще - дивно, що пропущений важливий пункт: Чи не працювати з-під адміністратора (рута для * nix) в інтернеті!

У мене стоїть антивірус Eset і мені рекомендували взагалі відключити фільтрацію Windows для кращої роботи антивіруса. Виходить, що це ставить комп'ютер під загрозу, а не допомагає поліпшити роботу антивіруса?