Ботнет Mirai, що складається з IoT-пристроїв і брав участь в організації DDoS-атак. які за своєю потужністю побили всілякі рекорди і навіть привели до відмови в обслуговуванні цілого регіону, наробив багато шуму в засобах масової інформації. З огляду на той факт, що вихідні коди даного ботнету опинилися у відкритому доступі, і зміцнення тренда «інтернету речей», не варто найближчим часом чекати спаду активності IoT-ботнетів.

Матеріал підготовлений спеціально для Securelist

В даний час ботнет є активним. Ми провели дослідження його активності, щоб зрозуміти, як влаштований Mirai, які завдання переслідують його власники і, найголовніше, що потрібно зробити, щоб в майбутньому не стати його частиною.

Як влаштований Mirai

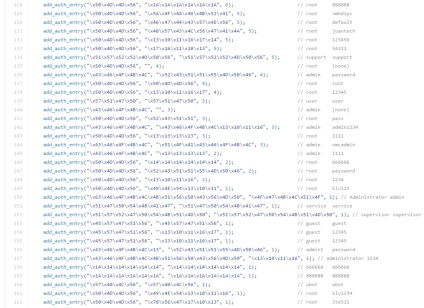

Список логінів і паролів, які оригінальний Mirai-бот використовує в процесі пошуку вразливих IoT-пристроїв

Однак це не все, що здатний розповісти про себе ботнет Mirai.

Аналіз активності ботнету

Для того, щоб оцінити активність ботнету Mirai в даний час, досить розгорнути десь в Інтернеті сервер з відкритим telnet-портом і проаналізувати спроби підключення з боку різних спамерських пошукових роботів. Так, наприклад, протягом трьох хвилин після того, як наш експериментальний сервер виявився в Мережі, ми зафіксували першу спробу підключення до нашого telnet-порту з боку різних хостів.

Про те, що ці підключення проводяться з боку ботів оригінального Mirai або його модифікацій (тобто з боку заражених пристроїв), свідчать два факти:

- облікові записи, використані ботами при спробі встановити підключення до telnet-порту, входять в брут-лист оригінального ботнету;

- аналіз джерел підключення показав, що заражені хости, з яких здійснюється сканування, в більшості випадків є IoT-пристроями (камери, роутери різних виробників).

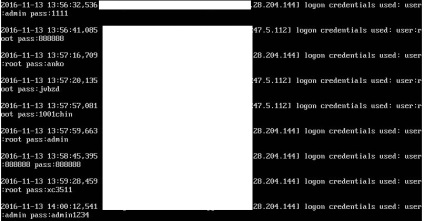

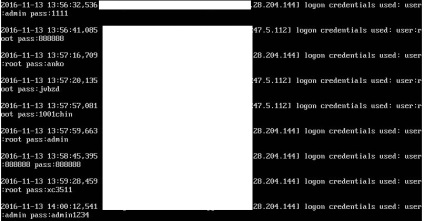

Приклади підключень з боку заражених робочих станцій Mirai, які здійснюють пошук IoT-пристроїв з паролями за замовчуванням

Список найбільш часто використовуваних логінів і паролів для підключення з боку ботів Mirai виглядає наступним чином:

Якщо відкинути тривіальні комбінації на кшталт «root: root» або «admin: admin», то можна зрозуміти, яке саме обладнання цікаво ботнету. Наприклад, пари «root: xc3511» «root: vizxv» є обліковими записами за замовчуванням для IP-камер досить великих китайських виробників.

Приклад адмін-панелі для управління IP-камерою, яка входить в ботнет

Як не стати частиною ботнету Mirai

- На кожному пристрої змінити параметри облікового запису за замовчуванням; при цьому пароль облікового запису повинен бути не менше 8 символів і містити цифри, букви верхнього регістру і спеціальні символи.

- Встановити на кожному пристрої актуальні оновлення від виробника обладнання.

- Бажано закрити від доступу з Інтернету всі потенційні точки входу в операційну систему пристрою (telnet / SSH / веб-панель і т.д.).